Voilà un sujet que l’on n’a pas encore traité ou très peu et pourtant ô combien important. Les bonnes pratiques et les notions de sécurité sur Internet doivent être connues de toutes et de tous afin de ne pas être la victime de joyeux plaisantins.

Nous verrons dans un premier temps quels sont les moyens utilisés par les “hackers” afin de vous dérober des informations et dans un deuxième temps les moyens simples de s’en prémunir.

À noter qu’il faut être vigilant à tout instant puisqu’aucun domaine du web n’est épargné (Mails / Sites web / Application / fichiers / jeux).

Le Phishing, ou hameçonnage

Probablement la technique la plus répandue même si elle peut se trouver sous plusieurs formes ce qui la rend plus ou moins difficile à détecter.

Le Phishing ou hameçonnage en bon français est une technique consistant à se faire passer pour un organisme “officiel” sans que vous ne vous aperceviez de la supercherie afin de vous dérober vos informations (identifiant et mot de passe notamment !).

Un email de votre banque ou d’OVH vous signalant un problème sur votre compte et qu’il faut vite se connecter afin de régler ce dernier avec un joli lien vous renvoyant sur le site en question ? Attention, ce sera très certainement un hameçonnage. Attention également l’exemple pris est la forme la plus simple et directe, mais il existe plusieurs façons plus ou moins ingénieuses de vous amener à cliquer et entrer vos informations sur un site que vous pensiez être “le bon”. Un seul mot d’ordre : Prudence !

Comment me prémunir du phishing?

Partez du principe de ne jamais cliquer sur un lien dans un email si ce lien est facilement trouvable sur Google (le lien de votre banque, d’OVH, d’Amazon, que sais-je encore), les résultats retournés par votre moteur de recherche préféré seront les bons à coup sûr, ou encore mieux, vous possédez les liens importants dans vos favoris.

Si c’est un lien particulier qui demande à être cliqué car unique, dans ce cas quelques précautions sont à prendre :

- Vérifiez l’email de l’expéditeur (et non pas le nom affiché !) Cet email doit correspondre au nom de domaine qui est censé vous écrire, donc si vous recevez un email de “Mabanque” et que l’email expéditeur est “Mabanque@azdfeger.fr” méfiance ! Le nom de domaine de l’expéditeur est louche ! En revanche un email du type “support@Mabanque.fr” semble tout à fait légitime. Si vous ne savez pas ce qu’est un nom de domaine, référez vous à notre court article sur les noms de domaine.

- Vérifiez le lien en question ! Théoriquement rien n’empêche quiconque d’écrire avec une adresse du type “support@Mabanque.fr”. Mais dans ce cas là, pour faire simple, ce sont les antispam qui prennent le relai si la source émettrice n’est pas “l’officielle”. Dans le cas où vous recevriez un email avec ce qui semble être le bon expéditeur, vous devez faire la même vérification qu’au dessus mais avec le lien en passant votre souris au survol, et voir quel est le lien réel derrière le bouton (encore une fois rien n’empêche d’avoir un lien visible www.google.fr et de vous rediriger autre part). Attention tout de même, les chaînes de caractère placées après après le .fr ou .com du type “www.siteofficiel.fr/QueLQuEcHoSen=554163zedz65egterh47” n’ont rien de choquant, ce sont juste des liens uniques et/ou de tracking aussi généralement.

Si jamais vous doutez toujours de la légitimité du lien ou de l’email, dans le doute vous ne faites rien, sinon si un support téléphonique existe, téléphonez, et sinon certaines entreprises mettent à disposition sur leur site une liste des adresse émettrices avec lesquelles elles communiquent après de vous. (dans le cas où elles communiqueraient par plusieurs noms de domaine par exemple).

L’exploitation de failles

L’exploitation d’une faille comme son nom l’indique, c’est le fait de passer par une faille connue ou inconnue afin de faire certaines joyeusetés selon la gravité de la faille. Ce souci touche généralement les sites web, vos logiciels et votre système d’exploitation.

Comment s’en prémunir ?

Dans ce cas-là, vous êtes généralement dépendant des tiers ayant développés les dites applications ou sites web, mais par contre il est important de garder à jour ces éléments puisque les mises à jour viennent fréquemment corriger des failles de sécurité ou justement renforcer la sécurité.

Pour l’exemple des sites internet, chez Résonance, la maintenance se fait régulièrement sur les sites afin de garder à jour vos systèmes opérationnels et sécurisés.

Le brute force

Cette pratique consiste tout bêtement à tester toutes les combinaisons possibles pour un identifiant donné sur une application donnée. Dit comme ça, cela ne semble pas si horrible et puis tout tester c’est long, et puis mon mot de passe, il est sécurisé de toute façon !

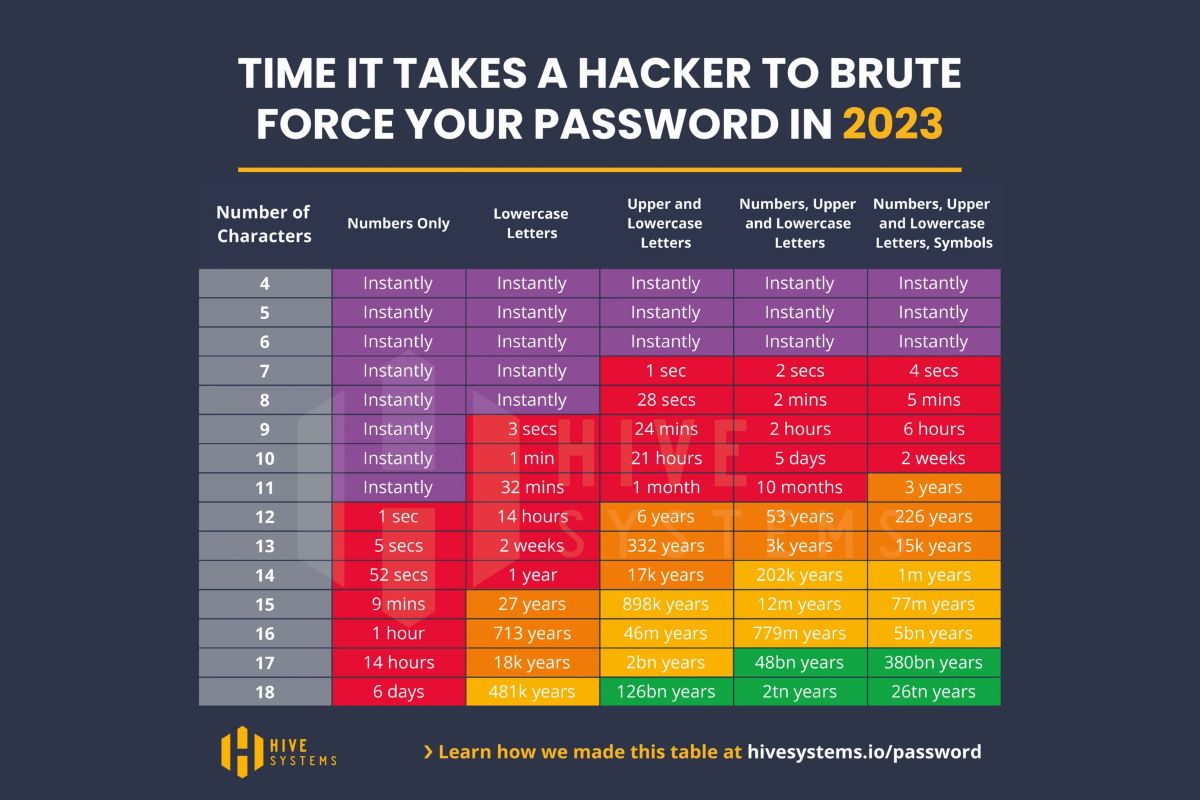

Vous êtes sûr de vous ? Vos mots de passe ne contiendraient-ils pas à tout hasard votre nom ou prénom (ou ceux de vos enfants) et votre date de naissance (et enfants donc) mais de façon réorganisée ? Et quand il s’agit de votre entreprise ne serait ce pas tout simplement le nom de votre entreprise avec un numéro ou une année derrière ? Alors vous commencez à avoir une petite goute de sueur ? Attendez je n’ai pas fini, il paraît qu’une image vaut mieux qu’un long discours :

Que faire avec mes mots de passe ?

Et bien dans l’idéal, un mot de passe différent par site, long avec un mix de caractères en majuscule, minuscule et caractères spéciaux ainsi que des nombres. Ce n’est certes pas évident à retenir mais diablement efficace. Mais surtout attention car il y a le brute force “classique” et le tableau ci-dessus vient vous donner quelques informations, mais ce même tableau n’a aucune valeur si votre mot de passe est du style “Mickael1993Resonance?” car absolument toutes les informations sont simples à deviner et il ne faudra pas longtemps à quelqu’un de motivé pour le trouver ou tout simplement un Brute force un peu évolué permettant de tester des combinaisons à partir d’éléments donnés.

(non ce n’est pas mon mot de passe ça ne sert à rien d’essayer, et quant au vrai vous risquez d’y passer 380 Milliards d’années, si j’en crois l’image ci-dessus 😉 )

Attention à ne pas penser que vous êtes immunisés au brute force si votre site contient un anti brute force.

Souvent vous entendez parler de hack de grands groupes avec les emails et mots de passe “cryptés rassurez vous !”. Alors non, ne soyez pas rassurés et changez votre mot de passe immédiatement. Certes le mot de passe est crypté mais c’est justement là que rentre en jeu le brute force. Dans le cas où les hackers ont réussi à récupérer le moyen de cryptage des mots de passe en même temps que vos données (chance quasi nulle à l’échelle d’un GAFAM, mais plus plausible sur des sites plus modestes où les failles donnent généralement un accès à tous les fichiers ou presque.), on ne peut pas décrypter le mot de passe certes, mais on peut comparer le mot de passe crypté avec un autre mot de passe crypté. Vous voyez l’idée ?

Je vais donc “Brute force” tous les mots de passe possibles jusqu’à ce que mon résultat crypté corresponde au mot de passe crypté du compte que je cible. Et ça, je peux le faire depuis un logiciel chez moi en local qui va tourner tant qu’il n’aura pas trouvé, et donc sans passer par votre site possédant une protection brute force, et une fois le mot de passe trouvé en local, je peux enfin me connecter en une seule tentative sur le site :). Et le deuxième effet Kiss cool, c’est qu’une fois que j’ai trouvé le mot de passe, je vais pouvoir le tester sur tous les sites où vous êtes susceptibles d’être inscrits. C’est pour ça qu’une faille sur un seul site peut mettre en danger tous vos comptes si vos mots de passe sont identiques.

La sécurité, un enjeu majeur pour le futur

Avec la puissance de calcul de plus en plus puissante et la dématérialisation d’à peu près tout, la sécurité a de plus en plus d’importance dans notre quotidien et il faut faire attention à ce que l’on fait sur internet d’une manière générale et redoubler de prudence.